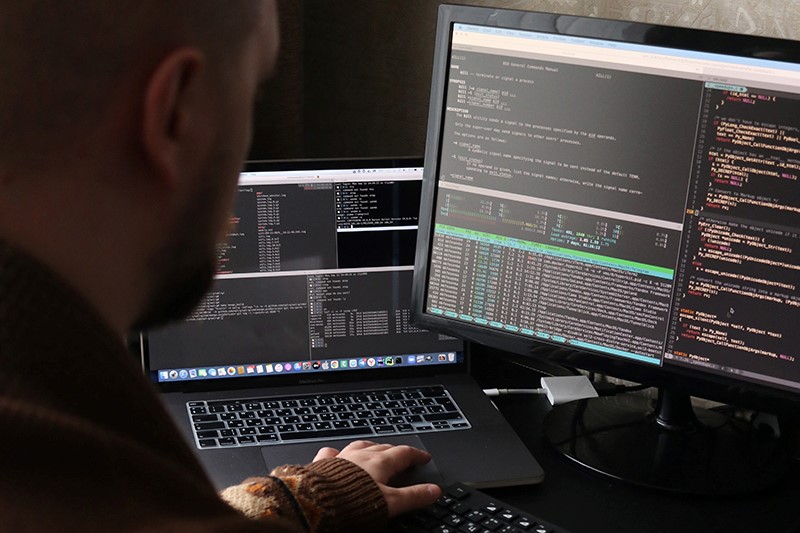

Инструменты для тестирования на проникновение в сеть (пентест) чаще всего используются в отрасли кибербезопасности, чтобы выявлять уязвимости в сети и приложениях. В этой статье перечислен полный список средств сетевой безопасности, необходимый для выполнения данного тестирования.

Сканирование / Пентест

OpenVAS – это платформа из нескольких сервисов и инструментов, предлагающая комплексное и мощное решение для сканирования и управления уязвимостями.

Платформа Metasploit – одно из лучших средств сетевой безопасности для разработки и выполнения кода эксплойта на удаленной целевой машине. Другие важные подпроекты включают базу данных кодов операций, архив шелл-кодов и соответствующие исследования.

Kali Linux – это дистрибутив Linux, основанный на Debian и предназначенный для цифровой криминалистики и пентеста. В Kali Linux предустановлено множество программ для пентеста, включая nmap (сканер портов), Wireshark (анализатор пакетов), John the Ripper (взломщик паролей) и Aircrack-ng (программный пакет для тестирования беспроводных локальных сетей на проникновение).

pig – инструмент для создания пакетов Linux.

scapy – интерактивная программа и библиотека для обработки пакетов на основе python.

Pompem – инструмент сетевой безопасности с открытым исходным кодом, который предназначен для автоматизации поиска эксплойтов в основных базах данных.

Nmap – это бесплатная утилита с открытым исходным кодом для сетевого обнаружения и аудита безопасности.

Мониторинг / ведение журнала

justniffer – это анализатор сетевых протоколов, который фиксирует сетевой трафик и создает журналы настраиваемым способом. Может эмулировать файлы журналов веб-сервера Apache, отслеживать время отклика и извлекать все «перехваченные» файлы из HTTP-трафика.

httpry – это специализированный анализатор пакетов, предназначенный для отображения и регистрации HTTP-трафика. Инструмент предназначен не для выполнения самого анализа, а для сбора, анализа и регистрации трафика для его последующего анализа. Анализатор можно запускать в режиме реального времени, отображая трафик по мере его анализа, или как процесс-демон, который регистрируется в выходном файле. Инструмент написан так, чтобы быть как можно более легким и гибким, чтобы его можно было легко адаптировать к различным приложениям.

ngrep – это инструмент, поддерживающий pcap, который позволяет указывать расширенные регулярные или шестнадцатеричные выражения для сопоставления с полезной нагрузкой пакетов данных. В настоящее время инструмент распознает IPv4 / 6, TCP, UDP, ICMPv4 / 6, IGMP и Raw через интерфейсы Ethernet, PPP, SLIP, FDDI, Token Ring и null и понимает логику фильтрации BPF так же, как и более распространенные инструменты отслеживания пакетов, такие как tcpdump и snoop.

passivedns – один из лучших инструментов сетевой безопасности для пассивного сбора записей DNS, а также облегчения обработки инцидентов, мониторинга сетевой безопасности (NSM) и общей цифровой экспертизы. PassiveDNS отслеживает трафик с интерфейса или считывает pcap-файл и выводит ответы DNS-сервера в файл журнала. Пассивные DNS могут кэшировать / агрегировать повторяющиеся ответы DNS в памяти, ограничивая объем данных в файле журнала, не теряя значения в ответе DNS.

sagan – инструмент, использующий схожий со Snort движок и правила для анализа журналов (системный журнал / журнал событий /snmptrap / netflow /etc).

Платформа безопасности узлов (Node Security Platform) – это бесплатный инструмент, который используется для обнаружения и устранения уязвимостей в зависимостях проекта Node.js. Помогает разработчикам идентифицировать и устранять проблемы безопасности в своем коде, предотвращая возможные атаки на приложение.

ntopng – это инструмент для проверки сетевого трафика. Позволяет анализировать поток сетевого трафика, включая обнаружение и диагностику проблем с производительностью, а также отслеживание использования каналов и прочих сетевых ресурсов.

Fibratus – это инструмент для исследования и отслеживания ядра Windows. Способен фиксировать большую часть активности ядра Windows – создание и завершение процессов / потоков, ввод-вывод файловой системы, реестр, сетевую активность, загрузку / выгрузку DLL и многое другое. У Fibratus есть очень простой интерфейс командной строки, который инкапсулирует механизм для запуска сборщика потоков событий ядра, установки фильтров событий ядра или запуска облегченных модулей Python, называемых filaments.

Идентификаторы сетевых вторжений

Snort – это бесплатная система предотвращения сетевых вторжений с открытым исходным кодом (NIPS) и система обнаружения сетевых вторжений (NIDS).

Zeek (ранее Bro) – это мощная платформа сетевого анализа c открытым исходным кодом.

OSSEC – это масштабируемая мультиплатформенная система обнаружения вторжений на базе хоста с открытым исходным кодом (HIDS). Выполняет анализ журналов, проверку целостности файлов, мониторинг политик, обнаружение руткитов, оповещение в режиме реального времени и активное реагирование. Работает в большинстве операционных систем, включая Linux, macOS, Solaris, HP-UX, AIX и Windows. Множество разумной документации. Преимущество заключается в средних и крупных развертываниях. Однако потребуется немало времени, чтобы разобраться, как всё работает.

Suricata – это открытое программное обеспечение для обнаружения инцидентов информационной безопасности (IDS), которое используется для обнаружения сетевых атак и нежелательного трафика.

Security Onion – это дистрибутив Linux для обнаружения вторжений, мониторинга сетевой безопасности и управления журналами. Основан на Ubuntu и содержит Snort, Suricata, Bro, OSSEC, Sguil, Squert, Snorby, ELSA, Xplico, NetworkMiner и многие другие инструменты безопасности.

sshwatch – IP-адреса для SSH, похожие на DenyHosts, написанные на Python. Также может собирать информацию о злоумышленнике во время атаки в журнале.

Stealth – проверка целостности файлов, которая практически не оставляет следов. Контроллер запускается с другого компьютера, что затрудняет злоумышленнику получение информации о том, что файловая система проверяется через определенные псевдослучайные интервалы времени по SSH. Настоятельно рекомендуется для небольших и средних развертываний.

AIEngine – это интерактивный / программируемый движок проверки пакетов следующего поколения на Python / Ruby / Java / Lua с возможностями обучения без какого-либо вмешательства человека, функциями NIDS (Network Intrusion Detection System), классификацией доменов DNS, сборщиком сетевых данных, сетевой экспертизой и многими другими.

Denyhosts – инструмент для предотвращения атак на основе словаря SSH и атак методом перебора.

Fail2Ban – инструмент для сканирования файлов журналов и выполнения ряда действия с IP-адресами, которые демонстрируют вредоносное поведение.

SSHGuard – программное обеспечение для защиты служб в дополнение к SSH, написанное на C.

Lynis – инструмент аудита безопасности с открытым исходным кодом для Linux /Unix.

HoneyPot/ HoneyNet

HoneyPy – это открытое программное обеспечение, которое используется для обнаружения и сбора информации о злоумышленниках и их атаках. ПО позволяет пользователям создавать виртуальные слушатели для различных протоколов, таких как HTTP, FTP, Telnet и т.д. и отслеживать их взаимодействие со злоумышленниками. Это позволяет получить информацию об IP-адресах, идентификаторах сессий и используемом ПО злоумышленников для дальнейшей аналитики и защиты системы.

Dionaea – это открытый инструмент для отслеживания инцидентов сетевой безопасности. Dionaea был создан для отслеживания различных типов сетевых атаки, включая вирусы, шпионское ПО и т.д. Инструмент может быть использован для обнаружения уязвимостей в сетевом оборудовании и программном обеспечении, а также для сбора информации о методах атаки злоумышленников.

Conpot (ICS/SCADA HoneyPot) – это низкоинтерактивная приманка для промышленных систем управления на стороне сервера, разработанная для простого развертывания, модификации и расширения.

Amun – приманка с низким уровнем взаимодействия на основе Python.

Glastopf – это инструмент для отслеживания инцидентов сетевой безопасности. Может эмулировать тысячи уязвимостей для сбора данных в результате атак, нацеленных на веб-приложения.

Kippo – это SSH HoneyPot среднего взаимодействия, предназначенный для регистрации атак методом перебора.

Kojoney – это низкоуровневая приманка для взаимодействия, которая эмулирует SSH-сервер. Демон написан на Python с использованием библиотек Twisted Conch.

HonSSH – это решение HoneyPot с высоким уровнем взаимодействия. HonSSH будет находиться между злоумышленником и HoneyPot, создавая между ними два отдельных SSH-соединения.

Bifrozt – это NAT-устройство с DHCP-сервером, которое обычно развертывается с одной сетевой картой, подключенной непосредственно к Интернету, и одной сетевой картой, подключенной к внутренней сети. Что отличает Bifrozt от других стандартных устройств NAT, так это его способность работать как прозрачный прокси-сервер SSHv2 между злоумышленником и приманкой.

HoneyDrive – HoneyDrive является ведущим дистрибутивом HoneyPot Linux. Это виртуальное устройство (OVA) с установленным Xubuntu Desktop LTS edition. Содержит более 10 предустановленных и предварительно настроенных пакетов программного обеспечения HoneyPot, таких как Kippo, Dionaea, Amun, Glastopf и Wordpot, Conpot, Thug, PhoneyC и т.д.

Cuckoo Sandbox – это программное обеспечение с открытым исходным кодом для автоматизации анализа подозрительных файлов. Для этого используются пользовательские компоненты, которые отслеживают поведение вредоносных процессов во время работы в изолированной среде.

Полный захват пакетов / Судебная экспертиза

tcpflow – это программа, которая фиксирует данные, передаваемые как часть TCP-соединений, и сохраняет данные удобным для анализа и отладки протокола способом.

Xplico – инструмент для извлечения из интернет-трафика данных, содержащихся в приложениях. Например, из pcap-файлов Xplico извлекает каждое электронное письмо (протоколы POP, IMAP и SMTP), все содержимое HTTP, каждый вызов VoIP (SIP), FTP, TFTP и так далее. Xplico не является анализатором сетевых протоколов. Xplico – это инструмент сетевого криминалистического анализа с открытым исходным кодом (NFAT).

Moloch – это система с открытым исходным кодом для крупномасштабного захвата пакетов IPv4 (PCAP) и индексирования. Для просмотра, поиска и экспорта PCAP предоставляется простой веб-интерфейс. Доступны API, которые позволяют загружать данные PCAP и данные сеанса в формате JSON напрямую. Простая защита реализуется с помощью поддержки паролей HTTPS и HTTP или с помощью apache. Moloch не предназначен для замены движков IDS, а вместо этого работает вместе с ними, чтобы хранить и индексировать весь сетевой трафик в стандартном формате PCAP, обеспечивая быстрый доступ. Moloch создан для развертывания во многих системах и может масштабироваться для обработки трафика в несколько гигабит / сек.

OpenFPC – представляет собой набор инструментов, которые в совокупности обеспечивают облегченную систему записи и буферизации сетевого трафика с полным пакетом. Цель разработки – позволить пользователям, не являющимся экспертами, развернуть распределенный регистратор сетевого трафика на оборудовании COTS, интегрируясь с существующими средствами управления оповещениями и журналами.

Dshell – это платформа для криминалистического анализа сети. Позволяет быстро разрабатывать плагины для поддержки анализа перехваченных сетевых пакетов.

stenographer – это решение для захвата пакетов, целью которого является быстрая загрузка всех пакетов на диск, а затем предоставление простого и быстрого доступа к подмножествам этих пакетов.

Средства сетевой безопасности на основе снифферов

wireshark – это бесплатный анализатор пакетов с открытым исходным кодом. Инструмент используется для устранения неполадок в сети, анализа, разработки программного обеспечения и коммуникационных протоколов, а также обучения. Wireshark очень похож на tcpdump, но имеет графический интерфейс, а также некоторые встроенные опции сортировки и фильтрации.

netsniff-ng – это бесплатный сетевой инструментарий для Linux. Своего рода швейцарский нож. Повышение производительности достигается за счет механизмов нулевого копирования, так что при приеме и передаче пакетов ядру не нужно копировать пакеты из пространства ядра в пространство пользователя и наоборот.

Live HTTP headers – это бесплатное дополнение для Firefox, позволяющее просматривать запросы браузера в режиме реального времени. Расширение показывает полные заголовки запросов и может быть использовано для поиска лазеек в безопасности в реализациях.

SIEM – Инструменты сетевой безопасности

Prelude – это универсальная SIEM-система. Prelude собирает, нормализует, сортирует, объединяет, сопоставляет и сообщает обо всех событиях, связанных с безопасностью, независимо от бренда продукта или лицензии, вызывающей такие события.

OSSIM – предоставляет все функции, необходимые специалисту по безопасности из предложений SIEM – сбор событий, нормализация и корреляция.

FIR – платформа для управления инцидентами кибербезопасности.

VPN

OpenVPN – это программное обеспечение с открытым исходным кодом, которое реализует методы виртуальной частной сети (VPN) для создания безопасных соединений «точка-точка» или «сайт-сайт» в маршрутизируемых или мостовых конфигурациях и средствах удаленного доступа. OpenVPN использует протокол безопасности, поддерживающий SSL / TLS для обмена ключами.

Быстрая обработка пакетов

DPDK – представляет собой набор библиотек и драйверов для быстрой обработки пакетов.

PFQ – это функциональная сетевая платформа, разработанная для операционной системы Linux. Обеспечивает эффективный захват / передачу пакетов, функциональную обработку в ядре и передачу пакетов через сокеты / конечные точки.

PF_RING – это новый тип сетевого сокета, который значительно повышает скорость захвата пакетов.

PF_RING ZC (Zero Copy) – это гибкая платформа обработки пакетов, которая позволяет достигать скорости обработки пакетов 10 гигабит / с (как RX, так и TX) при любом размере пакета. Может быть использована для операций с нулевым копированием, включая шаблоны для межпроцессного и межпроцессного взаимодействия (KVM).

PACKET_MMAP / TPACKET / AF_PACKET – можно использовать PACKET_MMAP для повышения производительности процесса захвата и передачи в Linux.

netmap – это платформа для высокоскоростного пакетного ввода-вывода. Вместе с сопутствующим программным коммутатором VALE она реализован как единый модуль ядра и доступна для FreeBSD, Linux и Windows.

Средства сетевой безопасности на основе брандмауэра

pfSense – дистрибутив FreeBSD для брандмауэров и маршрутизаторов.

OPNsense – это брандмауэр и платформа маршрутизации на базе FreeBSD с открытым исходным кодом, простая в использовании и построении. OPNsense включает в себя большинство функций, доступных в дорогих коммерческих брандмауэрах, и даже больше.

fwknop – это инструмент для динамического управления правилами брандмауэра на основе криптографической аутентификации.

SpamAssassin – мощный и популярный спам-фильтр электронной почты, использующий различные методы обнаружения.

Образы Docker для пентеста и обеспечения безопасности

docker pull kalilinux/kali-linux-docker – официальный Kali Linux

docker pull owasp/zap2docker-stable – официальный OWASP ZAP

docker pull wpscanteam/wpscan – официальный WPScan

docker pull remnux/metasploit – docker-metasploit

docker pull citizenstig/dvwa – Damn Vulnerable Web Application (DVWA)

docker pull wpscanteam/vulnerablewordpress – Уязвимая установка WordPress

docker pull hmlio/vaas-cve-2014-6271 – Уязвимость как услуга: Shellshock

docker pull hmlio/vaas-cve-2014-0160 – Уязвимость как услуга: Heartbleed

docker pull opendns/security-ninjas – Security Ninjas

docker pull diogomonica/docker-bench-security – Docker Security Benchmacrk

docker pull ismisepaul/securityshepherd – OWASP Security Shepherd

docker pull danmx/docker-owasp-webgoat – OWASP WebGoat Project docker image

docker-compose build && docker-compose up – OWASP NodeGoat

docker pull citizenstig/nowasp – OWASP Mutillidae II (NOWASP)

Категории: Mix

Теги: анализ, аналитика, аудит, безопасность сетей, инструмент, пентест, подборка инструментов, сервисы, сети, сеть, тестирование, хакерские инструменты

Оцените материал:

Нет комментариев к этой статье.